- 积分

- 300

贡献1443

飞刀569 FD

注册时间2015-12-21

在线时间50 小时

扫一扫,手机访问本帖

|

硬件平台:飞凌嵌入式 OKT507-C开发板) y- L6 f' u1 X

操作系统:Android10.0

5 j3 X, T7 w2 l8 g* A+ ^9 n0 n# A, p" k2 J

飞凌嵌入式 T507 开发板 Android系统版本为Android10.0,默认开启了SELinux。基于MAC访问控制模型的SElinux,可以更好地保护我们的Android系统, 比如限制系统服务的访问权限、控制应用对数据和系统日志的访问等措施,这样就降低了恶意软件的影响,并且可以防止因代码存在的缺陷而产生的对系统安全的影响。

2 |; w7 x$ _4 W 从系统安全方面考虑,SELinux是保护神,但是从软件开发方面,SELinux就是一道牵绊,这是一把双刃剑。0 X h3 o* D; P, E. J

- y, ~2 L _6 b( S5 j D$ l h - y, ~2 L _6 b( S5 j D$ l h

比如我们开发应用或者增加系统服务的某些权限的时候,我们必须遵循SELinux的规则,给我们的应用设置对应的安全策略,否则我们的应用就不具备访问数据或者设备的权限。下面我们MAC访问控制模型开始,简单的梳理一下飞凌嵌入式 T507 开发板 Android的安全策略,以及自定义飞凌嵌入式 T507 开发板 Android安全策略的方法。! u o/ E, s. _) R; q# k( c

访问控制模型DAC,MAC 访问控制是指控制对计算机或者网络中某个资源的访问。没有它,所有人都可以访问任何资源。有了访问控制,用户在获取实际访问资源或进行操作之前,必须通过识别、验证、授权。

6 y7 X& ]. c3 t6 L0 d; P3 q9 ^# O6 g 自主访问控制(DAC: Discretionary Access Control)系统识别用户,根据被操作对象的权限的设置,来决定该用户对其拥有的操作权限,read、write、exec。拥有这个对象权限的用户,又可以将该权限分配给其他用户,此谓之“Discretionary”。缺陷就是对权限控制比较分散,不便于管理,比如无法简单地将一组文件设置统一的权限开放给指定的一群用户。

5 }- Y/ \2 z% O; I: C! Z. @$ d 强制访问控制(MAC: Mandatory Access Control)MAC是为了弥补DAC权限控制过于分散的问题而诞生的。在MAC这种模型里,管理员管理访问控制。管理员制定策略,用户不能改变它。策略定义了哪个主体能访问哪个对象。这种访问控制模型可以增加安全级别,因为它基于策略,任何没有被显式授权的操作都不能执行。MAC被开发和实现在最重视保密的系统中,如军事系统。主体获得清楚的标记,对象得到分类标记,或称安全级别。

" L. O3 Z" e& `: L- ^ 基于MAC的SElinux 参考链接:https://source.android.google.cn/security/selinux

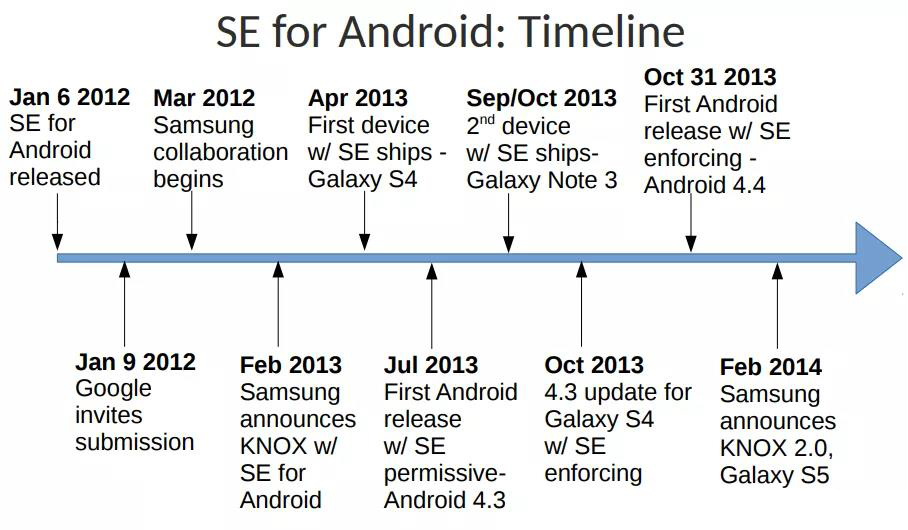

/ p. r1 i; {' F% Z" h t; W 软件通常情况下必须以 Root 用户帐号的身份运行,才能向原始块设备写入数据。在基于 DAC 的传统 Linux 环境中,如果 Root 用户遭到入侵,攻击者便可以利用该用户身份向每个原始块设备写入数据。从 Android 4.3 起,SELinux 开始为传统的自主访问控制 (DAC) 环境提供强制访问控制 (MAC) 保护功能。作为 Android 安全模型的一部分,Android 使用安全增强型 Linux (SELinux) 对所有进程强制执行强制访问控制 (MAC),甚至包括以 Root/超级用户权限运行的进程(Linux 功能)。例如,可以使用 SELinux 为这些设备添加标签,以便被分配了 Root 权限的进程只能向相关政策中指定的设备写入数据。这样一来,该进程便无法重写特定原始块设备之外的数据和系统设置。借助 SELinux,Android 可以更好地保护和限制系统服务、控制对应用数据和系统日志的访问、降低恶意软件的影响,并保护用户免遭移动设备上的代码可能存在的缺陷的影响。

, Y! X- Y4 M ^' Y t

H, C& h" J; a% ?9 B k8 X; Q4 v5 a- h

飞凌嵌入式 T507 开发板 Android系统版本为Android10,SELinux默认开启,即使获得了该系统的root权限,也只能向相关策略中指定的设备写入数据,从而更好地保护和限制系统服务,保障系统和数据的安全。

) a+ b* {2 X! O n+ b1 o) Q" H# W 标签、规则和域 SELinux 依靠标签来匹配操作和策略。标签用于决定允许的事项。套接字、文件和进程在 SELinux 中都有标签。SELinux 在做决定时需参照两点:一是为这些对象分配的标签,二是定义这些对象如何交互的策略。7 A( E, q) ^! O9 C9 a9 i5 Y, S

在 SELinux 中,标签采用以下形式:user:role:type:mls_level,其中 type 是访问决定的主要组成部分,可通过构成标签的其他组成部分进行修改。对象会映射到类,对每个类的不同访问类型由权限表示。

3 E7 h) d; a( ^! I3 {: L 策略规则采用以下形式:allow domains types:classes permissions;,其中:

8 C6 J) U9 [* e

0 s: a/ [+ w0 N3 ^ Domain - 一个进程或一组进程的标签。也称为域类型,因为它只是指进程的类型。+ P7 Q7 R! s4 j" s

Type - 一个对象(例如,文件、套接字)或一组对象的标签。1 S- d w" b9 W; ?9 q8 v

Class - 要访问的对象(例如,文件、套接字)的类型。Permission - 要执行的操作(例如,读取、写入)。

* z- L/ {+ i) g7 K9 H 策略配置源文件 1、external/sepolicy( w, n# L, x$ h6 }. I/ N

这是独立于设备的配置,一般不能针对设备进行修改' ^9 F: R) V2 e& {

' ^1 y; \: k* T

2、device/<vendor>/<product>/sepolicy

$ Q7 G+ V5 D% n$ U( S2 F0 a 这是特定于设备的配置,基于 BOARD_SEPOLICY_* 变量来选择对应平台的策略配置。9 I$ Z: e4 D# M4 _ @' ]2 R

8 P8 y/ @( [- |8 v! O7 m8 r$ u4 N c

以飞凌嵌入式 T507 开发板 为例,T507策略文件的路径如下:

: s& w# s- m6 C9 F5 ~1 o OKT507-android-source/android$ ls device/softwinner/common/sepolicy/private vendor/ C: o+ {$ w" b5 q, Z

Type Enforcement (TE) 配置文件 .te 文件中保存了对应对象的域和类型定义、规则。通常每个域一个 .te 文件,例如installd.te。在 device.te、file.te 中声明了设备和文件类型。在某些文件(例如domain.te、app.te)中则存储着共享规则。' [5 `) b9 I3 O1 d& ^

' ~4 z4 y$ h7 J/ j, M; |

以飞凌嵌入式 T507 开发板 为例,T507 system_app的TE文件的路径如下:

, F# w* \" {" c device/softwinner/common/sepolicy/vendor/system_app.te( W. A, w; w6 V8 c$ x3 s% J0 E

标签配置文件 1、file_contexts:文件安全上下文7 L) @+ d" _+ S) `/ ~7 q0 i7 g

2、property_contexts:属性安全上下文

0 D |' |1 P' a9 y2 R

6 v* m% g3 ~2 c4 m7 }3 J 以飞凌嵌入式 T507 开发板 为例,T507 安全上下文文件路径如下:

- Q5 f' A4 D, q' P L: b2 k% G2 G, _- C device/softwinner/common/sepolicy/vendor/property_contexts

: R9 |+ f. ^, H, j" f device/softwinner/common/sepolicy/vendor/file_contexts) N/ E9 T Y0 X) G$ q `

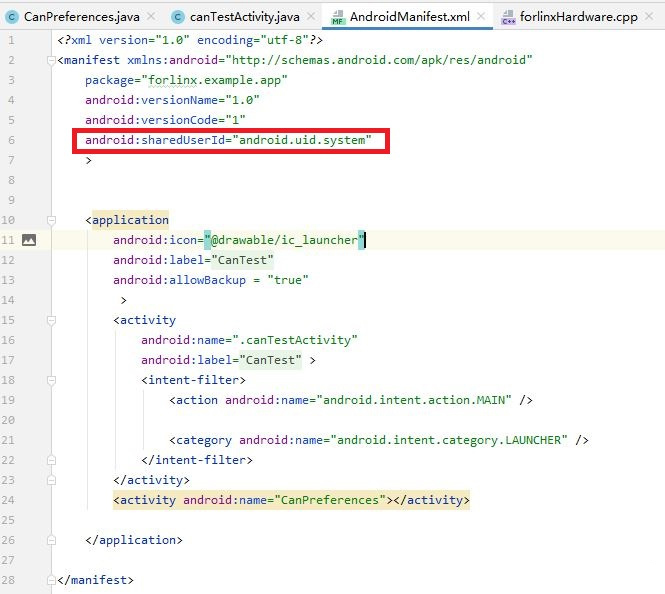

SEAndroid app分类 SELinux(或SEAndroid)将app划分为主要三种类型(根据user不同,也有其他的domain类型):

) {1 J Z7 n/ O* i$ L 1)untrusted_app 第三方app,没有Android平台签名,没有system权限' k4 l$ D% o1 H) r1 ~1 e

2)platform_app 有android平台签名,没有system权限; X! h# t! z! M! Y. x

3)system_app 有android平台签名和system权限$ i! a' T* H- g7 x

从上面划分,权限等级,理论上:untrusted_app < platform_app < system_app

2 R! z6 t) J# N' U1 H0 ?# s0 p- T APP的domain和type 查看seapp_contexts文件,APP的domain和type由user和seinfo两个参数决定

6 B+ g0 Z: s. B0 R system/sepolicy/private/seapp_contexts! D4 n9 b; i1 v# z' I4 g, H6 w7 c

isSystemServer=true domain=system_server_startup

' h- r, z% W; V% z* }0 {. Q user=_app seinfo=platform name=com.android.traceur domain=traceur_app type=app_data_file levelFrom=all0 o, q0 ~6 ^' j7 [

user=system seinfo=platform domain=system_app type=system_app_data_file0 K9 q% R; N G3 j

user=bluetooth seinfo=platform domain=bluetooth type=bluetooth_data_file

7 v( ~ i8 o* H1 T* ?: J user=network_stack seinfo=network_stack domain=network_stack levelFrom=all 4 j9 y$ h) |) A B: f& c# I' o0 w$ ?

type=radio_data_file

4 K0 O2 t3 w8 i' |: e; C2 ~/ K user=nfc seinfo=platform domain=nfc type=nfc_data_file* R8 O, ~% A* t1 z

user=secure_element seinfo=platform domain=secure_element levelFrom=all

4 U$ O" D# n ?! T% S user=radio seinfo=platform domain=radio type=radio_data_file

* ^5 c2 h. H3 v& x6 P* c user=shared_relro domain=shared_relro

* |7 {- [, B! M1 _) O user=shell seinfo=platform domain=shell name=com.android.shell type=shell_data_file5 \- i: j- Z; Y& o& l6 V) L

user=webview_zygote seinfo=webview_zygote domain=webview_zygote

3 V; @/ S" d) p% k/ X: {$ }7 E user=_isolated domain=isolated_app levelFrom=al

" |5 \2 I" _. ~2 t7 ]9 D7 G1 r/ ]0 \ luser=_app seinfo=app_zygote domain=app_zygote levelFrom=all

. _. b, ^: [% ^" t user=_app seinfo=media domain=mediaprovider name=android.process.media type=app_data_file 1 b1 i4 W' |# H0 K

levelFrom=user

2 Y1 ^2 {1 ]- Q1 T/ ` d- n user=_app seinfo=platform domain=platform_app type=app_data_file levelFrom=user7 g% q6 C9 r) C% Z9 Z

user=_app isEphemeralApp=true domain=ephemeral_app type=app_data_file levelFrom=all; p, C* H. V8 Z7 Z% _9 c3 F; _' M$ b: P

user=_app isPrivApp=true domain=priv_app type=privapp_data_file levelFrom=user

I. f- K9 f4 b user=_app minTargetSdkVersion=29 domain=untrusted_app type=app_data_file levelFrom=all

' M' l4 W! N+ P5 [( c9 k$ C, c user=_app minTargetSdkVersion=28 domain=untrusted_app_27 type=app_data_file levelFrom=all

8 W; ]5 y; d1 @/ R) O- m: g/ R, l user=_app minTargetSdkVersion=26 domain=untrusted_app_27 type=app_data_file * U) Y$ x- r4 K# Z- Y( ^5 H, @# s g$ z

levelFrom=user* D5 P3 P& t7 F/ A

user=_app domain=untrusted_app_25 type=app_data_file levelFrom=user; [9 z, u+ @& I3 s0 D- z, l; D% N+ p

user=_app minTargetSdkVersion=28 fromRunAs=true domain=runas_app levelFrom=all6 w9 W" K z7 Y) Q# P

user=_app fromRunAs=true domain=runas_app levelFrom=user

7 z r. ^, B3 D: a- Y user 参考链接:https://blog.csdn.net/huilin9960/article/details/81530568

6 G7 }7 A1 ]$ Z+ I6 { g' V user可以理解为UID。android的UID和linux的UID根本是两回事,Linux的UID是用于针对多用户操作系统中用于区分用户的,而Android中的UID是用于系统进行权限管理的。参考链接中的文章对于uid的产生讲的很清楚。

7 P% I( `6 |$ K) T6 u- O seinfo 不同签名会创建对应的selinux上下文。

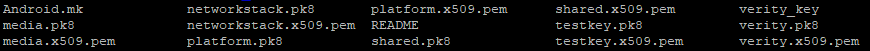

* V; W# k( P# s2 \8 O Android.mk

6 U' I0 e' X, W7 E6 a% }2 f( @ LOCAL_CERTIFICATE := platform% w" x6 C4 O: j3 t3 e

有platform签名,所以seinfo是platform。+ n! w) Y! J' E! u7 B1 b

LOCAL_CERTIFICATE作用 参考文档https://blog.csdn.net/hnlgzb/article/details/107823874+ @ B5 P$ @ t$ c7 [: S1 B. n8 R

可以查看Android源码build/target/product/security/ 目录下提供的默认签名文件,不同平台可能会有差异:飞凌嵌入式 T507 开发板 提供了media、networkstack、platform、shared、testkey、verity六种不同权限的签名文件。

' z% r3 H+ s" e S U  % J) D: s9 X Z0 v: y0 l % J) D: s9 X Z0 v: y0 l

以飞凌嵌入式 T507 开发板 为例,查看当前运行的应用信息:3 c" c* m' }# s5 j+ E% Y: @

console:/ # ps -Z& Z8 {; J, b" ?# O& }

u:r:system_app:s0 system 15712 1861 1050628 110868 SyS_epoll_wait 3 [, z5 K' g$ Y4 u7 s

0 S forlinx.example.app

/ ^7 P1 _* P- K u:r:untrusted_app_27:s0:c512,c768 u0_a62 30259 1861 1052120 114132 SyS_epoll_wait

! W5 c1 V) {" U 0 S com.forlinx.changelogo

6 A; a7 s* _$ h7 w" B 当前运行的两个APP,forlinx.example.app的UID(user)是system,拥有platform签名,它的domain和type就是system_app。

& ~: @ ^1 M4 G- y8 \" J

, f7 P% _7 g2 @0 A6 a' @: F

7 w" j4 a' D& K/ M

: Z' A# t4 Z9 m1 L com.forlinx.changelogo没有设置UID使用的默认设置,其UID为u0_a62,并且没有设置签名文件,它的domain和type就是untrusted_app。

' t" P2 U# f+ Y T507自定义安全策略 以上面两个运行的app来说,我们为这两个APP添加额外的权限,对应的TE配置文件分别就是system_app.te、untrusted_app.te,对应路径为:7 V! l. C" [ {) s8 f

device/softwinner/common/sepolicy/vendor/system_app.te

& j8 L L0 ^/ R' s7 ~% O1 | device/softwinner/common/sepolicy/vendor/untrusted_app.te0 ^* }0 \/ X1 E( a" e+ P

5 v, p! u5 e! F* p& v& U, D3 G

以forlinx.example.app为例,我们为其添加can设备的执行权限:

0 J( |! I8 l1 v$ B+ z, {* N4 w7 i2 T/ r$ K9 _+ I$ t0 d

OKT507-android-source/android$ vi device/softwinner/common/sepolicy/vendor/system_app.te7 K& x$ t0 u7 R- S

...3 p% _- T, f$ q4 U6 a

allow system_app vendor_shell_exec:file { getattr open read execute execute_no_trans };

3 y3 i) U* g$ h allow system_app shell_exec:file { getattr open read execute execute_no_trans };

0 E7 k; J& f; n! Q allow system_app shell:file { getattr open read execute execute_no_trans };' O: ^& S5 x. y* r7 n

...3 V% }' |- {* H5 W/ Z. }% [

以策略规则配置形式(allow domains types:classes permissions)1 g* ~% g+ y9 s+ o' A

分析:domains:system_app% A3 e! g% F w5 ?

types:vendor_shell_exec% S! X8 v8 [( @

classes:file

( Y( |! K& V0 a permissions:getattr open read execute execute_no_trans

4 _' y, A1 `9 ~. A! m" }3 e& f neverallow failures 有时我们增加的权限,系统默认的配置是不允许的,比如我们上面给forlinx.example.app增加的执行脚本的权限,报错如下:

& x& _, C* t& h0 Q1 w0 w( q7 O0 o; F$ h$ k3 f

libsepol.report_failure: neverallow on line 9 of system/sepolicy/private/system_app.te ; H- [& ~- B$ j. ?3 r" p

(or line 41463 of policy.conf) violated by allow system_app shell:file { read open };

" ]( J$ D4 `; l0 i7 q libsepol.report_failure: neverallow on line 22 of system/sepolicy/private/shell.te% n$ `) V0 z6 g6 o, r, k

(or line 40025 of policy.conf) violated by allow system_app shell:file { read open };

! D3 b! u3 w+ ]0 z2 y libsepol.check_assertions: 2 neverallow failures occurred

i! E7 J! S) U; t0 @$ f, p. |- m9 z* Q+ `! [

系统默认的安全策略的路径为system/sepolicy/,根据报错的提示,我们可以修改默认的配置,修改system/sepolicy/private/system_app.te和system/sepolicy/private/shell.te,从而完成权限的赋予。

; o A) h. N$ b+ C4 r' _. A0 D* b- c. C

以上就是Android 安全策略的脉络,以及飞凌嵌入式 T507 开发板 Android系统下自定义安全策略的方法了。7 _( D' P0 L0 [+ E" c9 i

3 U8 Y. q5 s2 [1 e |

|

|小黑屋|

飞凌嵌入式

( 冀ICP备12004394号-1 )

|小黑屋|

飞凌嵌入式

( 冀ICP备12004394号-1 )